使用 AWS CloudTrail 记录 IAM 和 AWS STS API 调用

时间:2022-03-18 14:50

IAM 和 AWS STS 与 AWS CloudTrail 集成,后者是一项服务,它提供 IAM 用户或角色所采取的操作的记录。CloudTrail 将对 IAM 和 AWS STS 的所有 API 调用作为事件捕获,包括来自控制台和 API 调用的调用。如果您创建了跟踪,则可以使 CloudTrail 事件持续传送到 Amazon S3 存储桶。如果您不配置跟踪,则仍可在 CloudTrail 控制台的 Event history (事件历史记录) 中查看最新事件。可使用 CloudTrail 获取有关对 IAM 或 AWS STS 发出的请求的信息。例如,您可以查看发出请求的源 IP 地址、用户、时间以及其他详细信息。

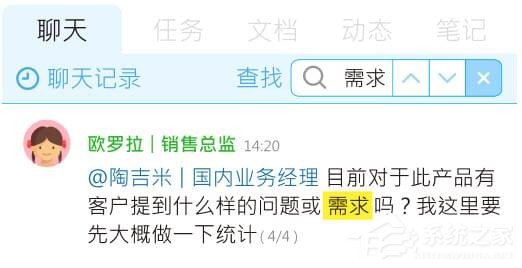

| 委托人类型 | IAM/STS API | 调用账户的 CloudTrail 日志中的用户身份 | 角色所有者账户的 CloudTrail 日志中的用户身份 | 后续 API 调用角色所有者的 CloudTrail 日志中的用户身份 |

|---|---|---|---|---|

| AWS 账户根用户 凭证 | GetSessionToken | 根身份 | 角色所有者账户与调用账户相同 | 根身份 |

| IAM 用户 | GetSessionToken | IAM 用户身份 | 角色所有者账户与调用账户相同 | IAM 用户身份 |

| IAM 用户 | GetFederationToken | IAM 用户身份 | 角色所有者账户与调用账户相同 | IAM 用户身份 |

| IAM 用户 | AssumeRole | IAM 用户身份 | 账号和委托人 ID(如果是用户)或 AWS 服务委托人 | 仅角色身份(无用户) |

| 外部验证的用户 | AssumeRoleWithSAML | 无 | SAML 用户身份 | 仅角色身份 (无用户) |

| 外部验证的用户 | AssumeRoleWithWebIdentity | 无 | OIDC/Web 用户身份 | 仅角色身份 (无用户) |

临时凭证请求的记录方式 – 当委托人请求临时凭证时,委托人类型将决定 CloudTrail 记录事件的方式。下表说明 CloudTrail 如何为每个生成临时凭证的 API 调用记录不同的信息。