如何进行自动化web渗透测试框架的运用分析

时间:2023-05-15 19:12

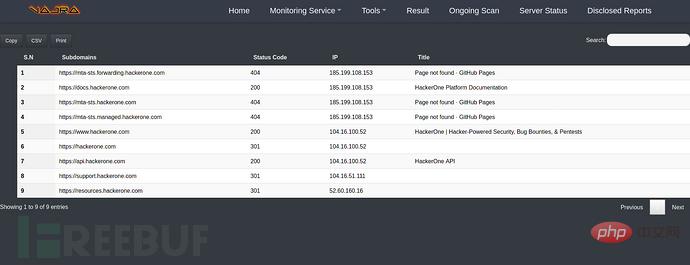

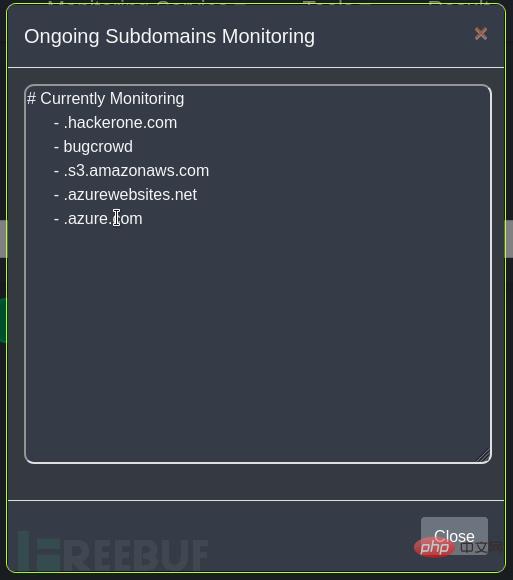

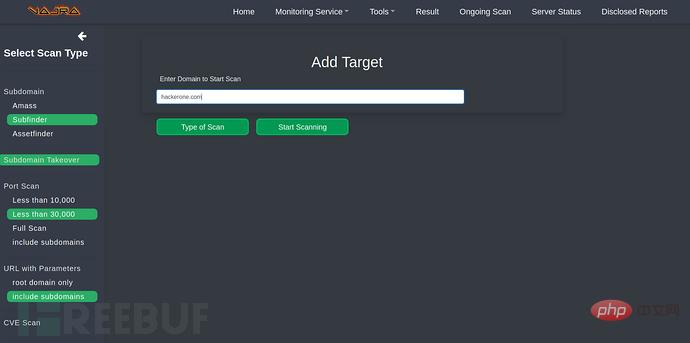

Vajra是一个自动化的Web渗透测试框架,它可以帮助广大安全研究人员在Web应用程序渗透测试期间自动执行无聊的侦察任务以及针对多个目标的相同扫描。Vajra具有高度可定制特性,允许研究人员自定义扫描范围,我们无需针对目标执行所有的扫描,我们可以根据自己的需要来选择需要执行的扫描任务,这样可以最大化减少不必要的通信流量,并将扫描结果输出至CouchDB中。 Vajra使用了最常见的开源工具,也就是很多安全研究人员在进行安全测试时都会使用到的一些工具。Vajra会通过Web浏览器来完成所有的任务,并且提供了易于使用的用户接口和对初学者友好的功能框架。 众所周知,从扫描结果中分析数据在渗透测试的过程中是非常重要的,只有当你能以适当的方式将你的数据可视化时我们才会尽可能地寻找出更多有价值的信息。 目前,Vajra的开发人员添加了27个独特的漏洞奖励计划功能,之后还会添加更多支持。 可执行高度针对性扫描; 并行运行多个扫描任务; 可根据用户要求高度定制扫描任务; 绝对初学者友好的Web UI; 扫描速度快(异步扫描); 以CSV格式导出结果或直接复制到剪贴板 Telegram通知支持; 使用IP、状态码和标题进行子域名扫描; 子域名接管扫描; 端口扫描; 主机发现; 主机参数扫描; 7x24小时子域名监控; 7x24小时JavaScript监控; 使用Nuclei执行模板扫描; 对终端节点进行模糊测试以发现隐藏的节点或关键文件(例如.env); 提取JavaScript; 使用自定义生成字典进行模糊测试; 提取敏感数据,例如API密钥和隐藏JavaScript; 检测无效链接; 基于扩展过滤节点; Favicon哈希; GitHub Dork; CORS扫描; CRLF扫描; 403绕过; 查找隐藏参数; Google Hacking; Shodan搜索查询; 从JavaScript中提取隐藏节点; 创建基于目标的自定义单词列表; 漏洞扫描; CVE扫描; CouchDB存储所有扫描输出结果; 首先,我们需要使用下列命令将该项目源码克隆至本地: 接下来,修改配置文件,增加API令牌等等。然后运行下列命令: 如果你想要修改并更新文件的话,则需要再次运行下列命令: 完整扫描: 扫描结果: 子域名扫描: 子域名监控: 以上就是如何进行自动化web渗透测试框架的运用分析的详细内容,更多请关注Gxl网其它相关文章!关于Vajar

核心功能

Vajra能做什么?

工具手动安装

$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git# sudo su (root access is required)# cd vajra/tools/ && chmod +x *# cd ../# nano .env (Update username, password, and JWT Secret)# cd ./install# chmod +x ./install.sh# ./install.sh

使用Docker-Compose运行

git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git

docker-compose up

docker-compose builddocker-compose up

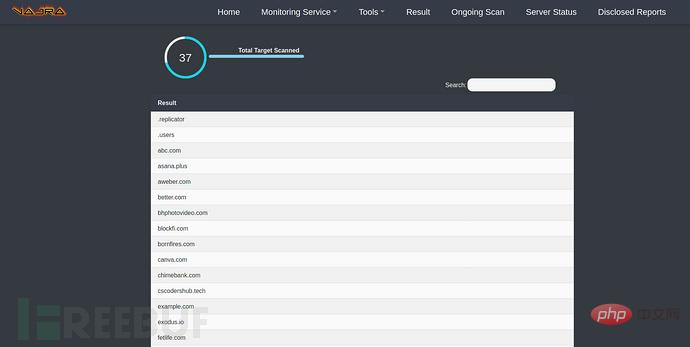

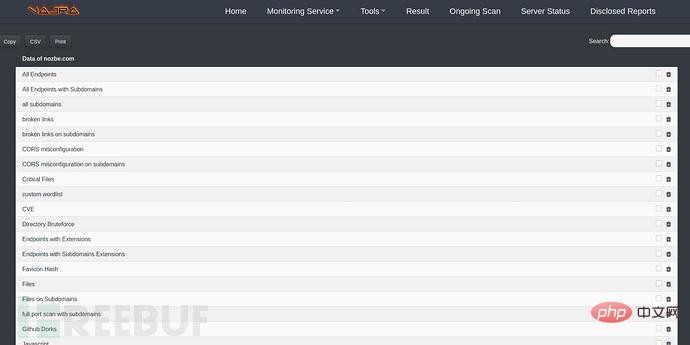

工具使用样例