如何解析Apache漏洞复现

时间:2023-05-23 12:04

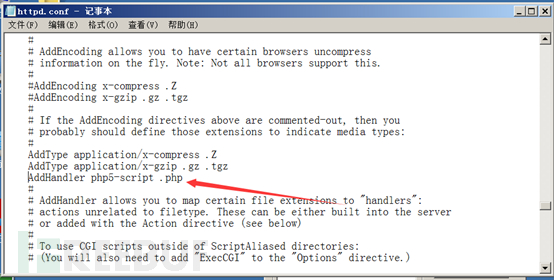

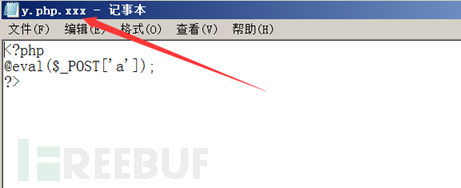

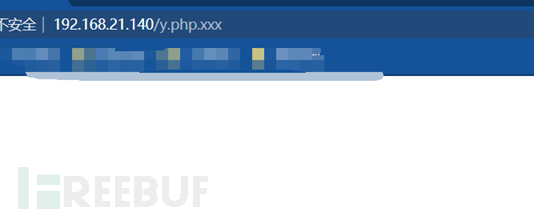

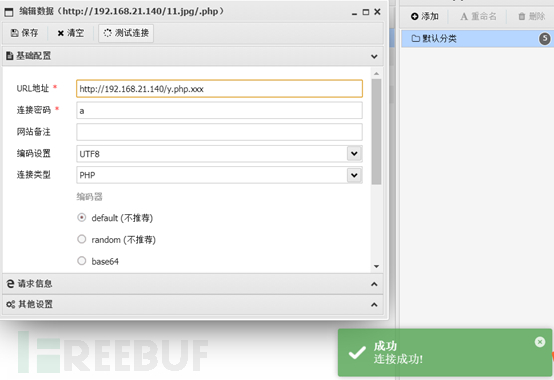

apache解析漏洞 漏洞原理 从右向左开始解析文件后缀名,如果遇到无法识别的文件后缀,就向左继续判断。比如 test.php.owf.rar “.owf”和”.rar” 这两种后缀是apache不可识别解析,apache就会把wooyun.php.owf.rar解析成php。 漏洞形式 www.xxxx.xxx.com/test.php.xxx 其余配置问题导致漏洞 (1)如果在 Apache 的 conf 里有这样一行配置 AddHandler php5-script .php 这时只要文件名里包含.php 即使文件名是 test2.php.jpg 也会以 php 来执行。 实验环境:Windows Server 2008 R2 Phpstudy2018 在httpd.conf添加AddHandler php5-script .php 添加之后重启 在根目录下创建php一句话,后缀为.php.xxx 访问,看是否能解析 解析成功,蚁剑连接 以上就是如何解析Apache漏洞复现的详细内容,更多请关注Gxl网其它相关文章!

(2)如果在 Apache 的 conf 里有这样一行配置 AddType application/x-httpd-php .jpg 即使扩展名是 jpg,一样能以 php 方式执行。